Настройки, описанные в статье, выполнены в системе Windows Server 2019.

Для удобства работы сотрудников рекомендуем использовать сквозную авторизацию. Она обеспечивает автоматическую авторизацию пользователя в системе при успешном прохождении аутентификации в корпоративном домене (сети).

Особенности настройки сквозной авторизации:

- Для настройки сквозной авторизации пользователь должен обладать правами администратора службы IIS.

- Сквозная авторизация доступна в редакциях Standard и Enterprise.

- ELMA4 должна быть установлена на веб-сервере IIS.

- Предварительно должен быть активирован модуль авторизации Single Sign-On.

- Для корректной работы все машины пользователей Windows (в т. ч. виртуальные машины) должны состоять в одном домене.

- Пользователи, которые будут использовать сквозную авторизацию, предварительно должны быть импортированы из LDAP.

Чтобы настроить сквозную авторизацию, выполните следующие действия:

- Установите компонент Windows — Проверка подлинности. Для этого нажмите Пуск — Диспетчер серверов, в открывшемся окне нажмите Добавить роли и компоненты и перейдите в раздел Роли сервера.

- Далее нужно проверить, установлена ли служба Веб-сервер — Безопасность — Windows — Проверка подлинности. Если эта служба не настроена, установите соответствующий флажок и нажимайте Далее, пока не появится кнопка Установить.

- Откройте Диспетчер служб IIS. Выберите сервер, на его начальной странице перейдите в раздел Управление и нажмите кнопку Делегирование компонента.

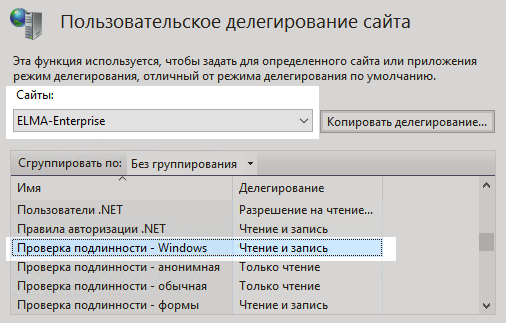

- Чтобы настроить состояние делегирования компонента сайта ELMA4, в блоке Действия нажмите Пользовательское делегирование сайта… На открывшейся странице в поле Сайты выберите сайт ELMA4 и задайте вариант делегирования Чтение и запись для Проверка подлинности - Windows. Для этого вызовите контекстное меню и выберите Чтение и запись.

- При использовании LDAP-каталога по умолчанию нужно в файле Settings.config, который расположен в папке .../<Общая папка с файлами системы ELMA4>/Web, раскомментировать строку, содержащую параметр SSPI.InstanceUid:

<add key="SSPI.InstanceUid" value="7EFF5F19-58D1-4904-8699-0A059BAB5F08" />

Если создан новый LDAP-каталог, нужно раскомментировать строку, содержащую параметр SSPI.InstanceUid, и указать в значении этого параметра новый Uid созданного каталога.

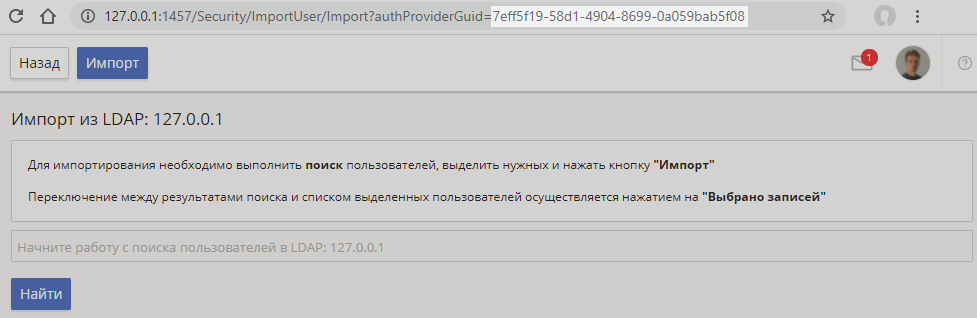

Чтобы определить Uid созданного каталога, перейдите в раздел Администрирование — Пользователи и на панели инструментов наведите курсор на кнопку Импорт. Далее выберите каталог и перейдите к первому этапу импорта пользователей. Uid каталога отображается в адресной строке веб-браузера.

- Далее нужно добавить сервер ELMA4 в зону Местная интрасеть и Надежные сайты и установить низкий уровень безопасности. Такая настройка должна применяться ко всем рабочим станциям (ПК пользователей), состоящим в домене, с которым настроена авторизация.

Рассмотрим пример настройки для Google Chrome.

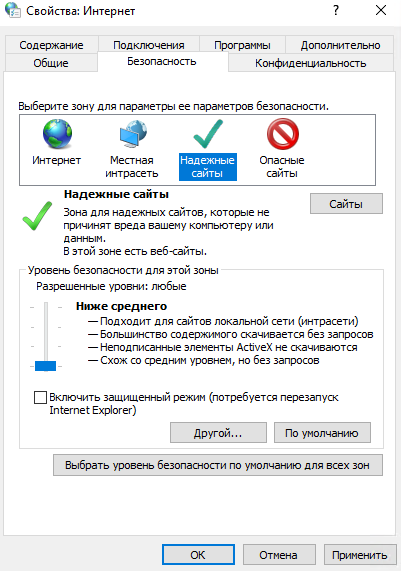

- Нажмите Пуск — Панель управления, откройте Свойства браузера и перейдите на вкладку Безопасность. Для зоны Местная интрасеть и Надежные сайты установите уровень безопасности Ниже среднего.

- Далее требуется добавить сервер ELMA4 к надежным узлам. Для этого на вкладке Безопасность нажмите кнопку Сайты, укажите адрес сервера и нажмите кнопку Добавить. При этом должен быть снят флажок Для всех сайтов этой зоны требуется проверка серверов (https:). Чтобы сохранить изменения, нажмите кнопку Закрыть.

- Также нужно разрешить Автоматический вход в сеть с текущим именем пользователя и паролем. Для этого на вкладке Безопасность нажмите кнопку Другой… . Далее в окне Параметры безопасности - зона надежных сайтов в пункте Проверка подлинности пользователя выберите опцию Автоматический вход в сеть с текущим именем пользователя и паролем. Чтобы сохранить изменения, нажмите ОК и подтвердите действие.

Рассмотрим пример настройки для Mozilla Firefox.

- Введите в адресной строке «about:config» и нажмите Enter. Далее нажмите Принять риск и продолжить.

- На открывшейся странице в строке поиска введите «network.negotiate-auth.trusted-uris» и нажмите Enter. Далее нажмите дважды на найденную строку и укажите имя сервера ELMA4 (без префикса https), например, 127.0.0.1:8000.

- Чтобы завершить настройки, нужно осуществить переключение сквозной аутентификации. Для этого в файле Settings.config измените значение параметра SSPI.EnableSSO на true:

<add key="SSPI.EnableSSO" value="true" />

- Затем осуществите вход по прямой ссылке на объект. Пример ссылки: http://test.server.local.

Использование лог-файлов

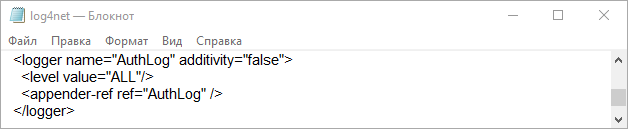

Если при настройке возникли ошибки, рекомендуется использовать лог-файлы для оценки и исправления возникшей ситуации. Лог-файлы отображаются только после предварительной настройки. По умолчанию их отображение отключено. Для отображения лог-файлов в файле log4net.config, который расположен в папке .../<Общая папка с файлами системы ELMA4>/Web/Config/, измените значение параметра level value для "AuthLog" на ALL и сохраните внесённые изменения.

После этого в папке Auth, расположенной в папке .../<Общая папка с файлами системы ELMA4>/Web/logs/, начнётся формирование лог-файлов.

Когда лог-файлы сформируются, в файле log4net.config нужно изменить значение параметра level value для "AuthLog" на OFF и сохранить внесённые изменения.

Сквозная авторизация при обновлении ELMA4

Указанные ниже действия нужно выполнять при каждом обновлении системы на новую версию, начиная с обновления до версии 4.1.0.

Чтобы после обновления ELMA4 сквозная авторизация работала корректно, выполните следующие действия:

- Перед началом обновления системы скопируйте значение параметра SSPI InstanceUid из файла Settings.config.

- Обновите ELMA4.

- В обновлённом файле Settings.config измените значение параметра SSPI InstanceUid на скопированный ранее, а также измените значение параметра SSPI.EnableSSO на true.

Нашли опечатку? Выделите текст, нажмите ctrl + enter и оповестите нас